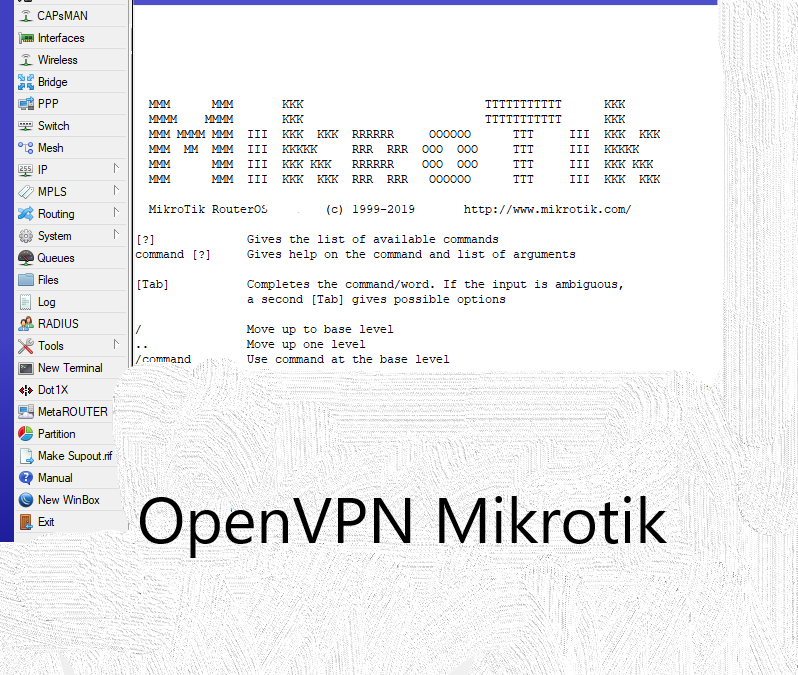

Cerchi una soluzione per attivare velocemente un server VPN Mikrotik? Dopo aver conosciuto in questi anni molti appassionati dell'hardware Mikrotik e aver aiutato "i nuovi" alla scoperta di questo device ho deciso di pubblicare una veloce guida da eseguire tramite...

vpn mikrotik – Configurare Server OpenVPN

Cerchi una soluzione per attivare velocemente un server VPN Mikrotik?

Dopo aver conosciuto in questi anni molti appassionati dell’hardware Mikrotik e aver aiutato “i nuovi” alla scoperta di questo device ho deciso di pubblicare una veloce guida da eseguire tramite terminale per attivare un server OpenVPN.

La guida è adatta a tutti quelli che sanno già configurare a livello base la Mikrotik (Wan,Lan,Firewall,ecc)

Iniziamo a preparare la Mikrotik

Accedere tramite winbox ( ip o mac address) alla configurazione della Mikrotik (possibile anche da Web con porta 81)

Aprire il Terminale della Mikrotik cliccando sul pulsante New Terminal ed eseguire i comandi di seguito riportati. Come esempio utilizzo il dominio pippo.com. La Vpn è configurabile e funzionante anche se il dominio e i dns non sono raggiungibili. Riscontrerete però latenze e comandi che andranno in timeout nella generazione dei certificati. I certificati saranno validi per 10 anni (3650 giorni)

/certificate

add name=ca-template common-name=pippo.com days-valid=3650 key-size=4096 key-usage=crl-sign,key-cert-sign

add name=server-template common-name=openvpn.pippo.com days-valid=3650 key-size=4096 key-usage=digital-signature,key-encipherment,tls-server

add name=client-template common-name=client.pippo.com days-valid=3650 key-size=4096 key-usage=tls-client

/certificate

sign ca-template name=ca-certificate

sign server-template name=server-certificate ca=ca-certificate

sign client-template name=client-certificate ca=ca-certificate

/certificate

export-certificate ca-certificate export-passphrase=””

export-certificate client-certificate export-passphrase=pippo1234

Esportare sul proprio pc i file export-ca-certificate.crt,export-client-certificate.crt,export-client.key e rinominarli nel seguente modo per comodità.

ca.crt

client.crt

client.key

Aggiungiamo un pool dhcp che distribuirà gli indirizzi ai client che si connetteranno.

/ip

pool add name=”vpn-pool” ranges=192.168.8.10-192.168.8.99

Attiviamo la configurazione server PPP per accettare le richieste di connessione. Il nostro gateway vpn sarà 8.250

/ppp

profile add name=”vpn-profile” use-encryption=yes local-address=192.168.8.250 dns-server=192.168.8.250 remote-address=vpn-pool

secret add name=adminpippo profile=vpn-profile password= pippo123456

Settiamo i parametri di profilo e crittazione dell’interfaccia vpn.

/interface

ovpn-server server

set default-profile=vpn-profile certificate=server-certificate require-client-certificate=yes auth=sha1 cipher=aes128,aes192,aes256 enabled=yes

Creare un file pippo.ovpn con il seguente contenuto sostituendo l’IP-PUBBLICO.

client

dev tun

proto tcp

remote IP-PUBBLICO 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert client.crt

key client.key

remote-cert-tls server

cipher AES-128-CBC

auth SHA1

auth-user-pass

redirect-gateway def1

verb 3

Copiare la cartella contente i file .crt .key .ovpn nella cartella di config del software OpenVPN in C:\Program Files\OpenVPN\config\

P.S. se utilizzate un modem o un router per la connessione è necessario aprire la porta 1194 tcp e fare un forward verso l’ip della wan mikrotik

VPN Stabilita.

Se hai problemi o non riesci a creare la VPN non esitare a contattarmi.

vpn mikrotik – Configurare Server OpenVPN

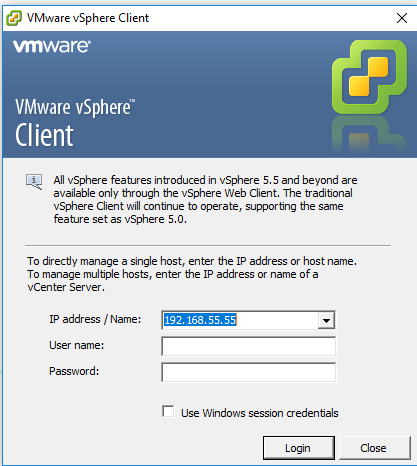

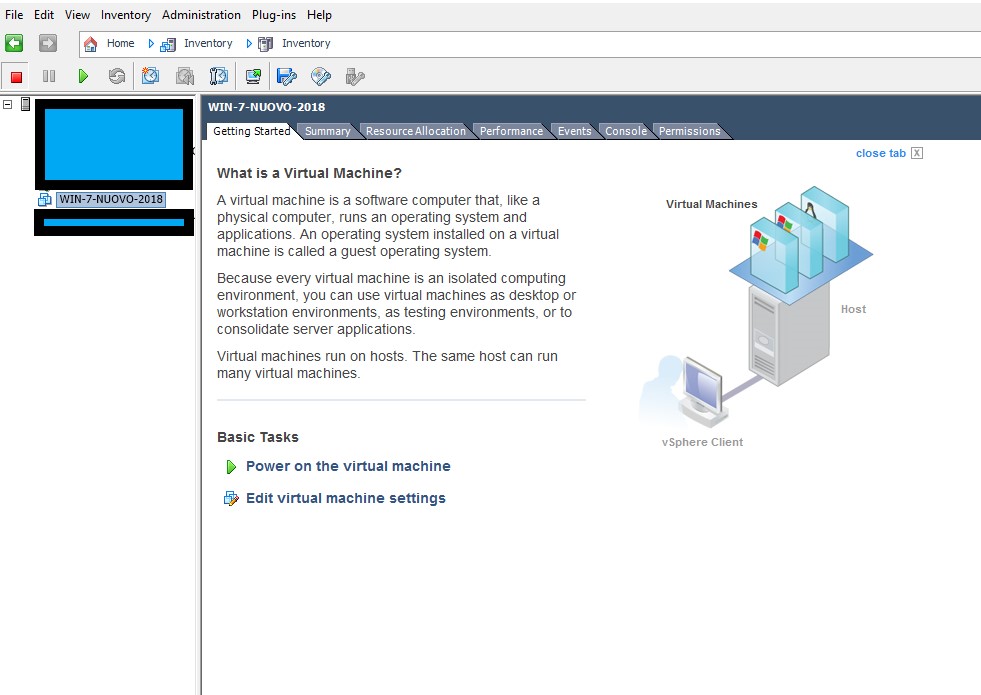

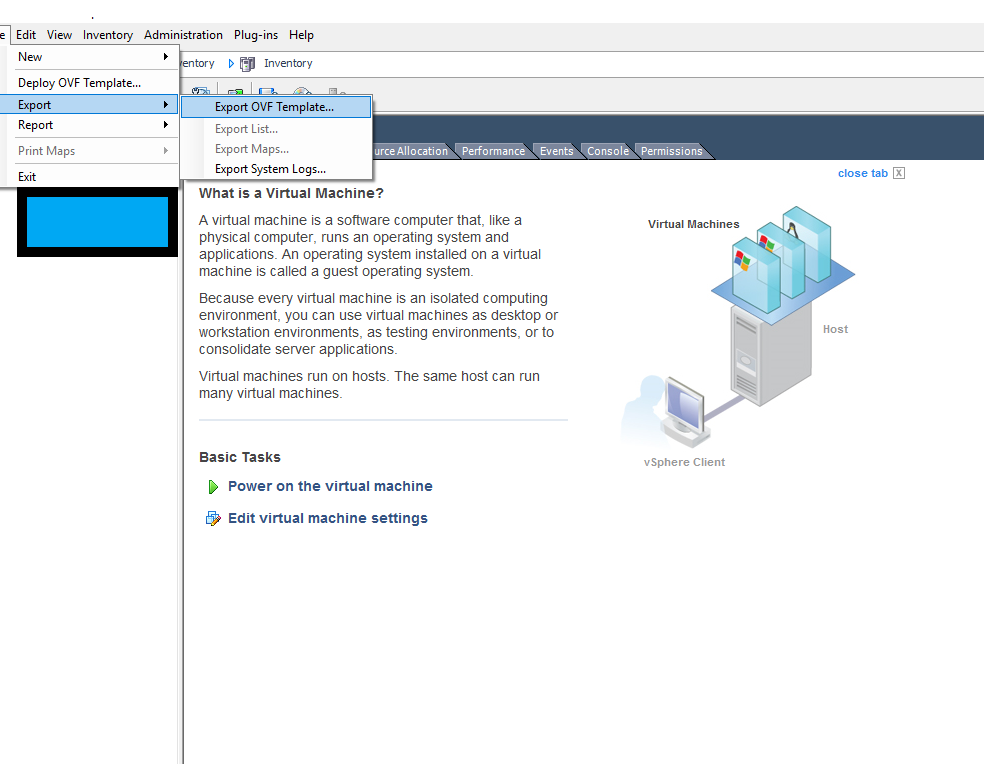

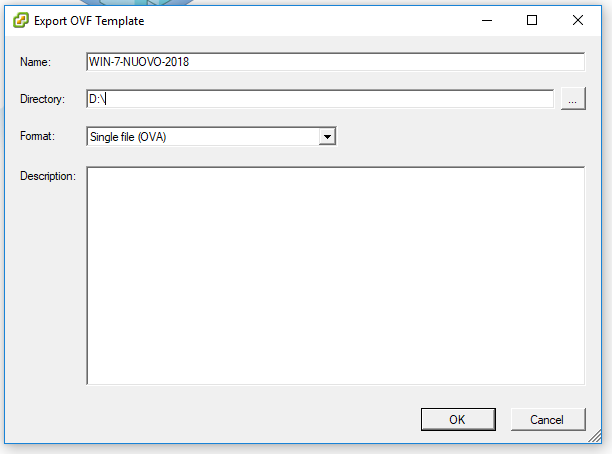

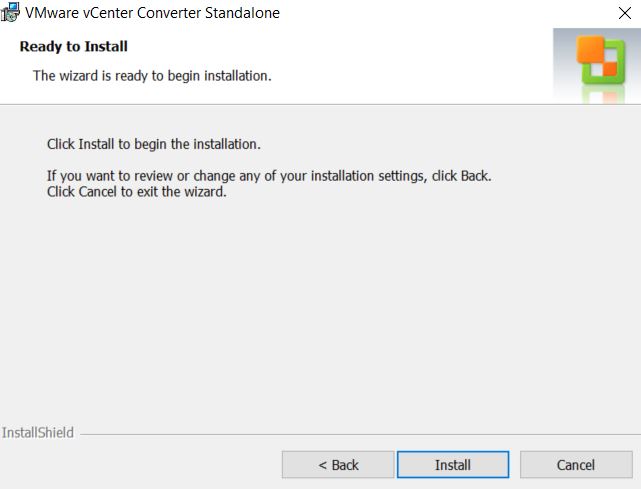

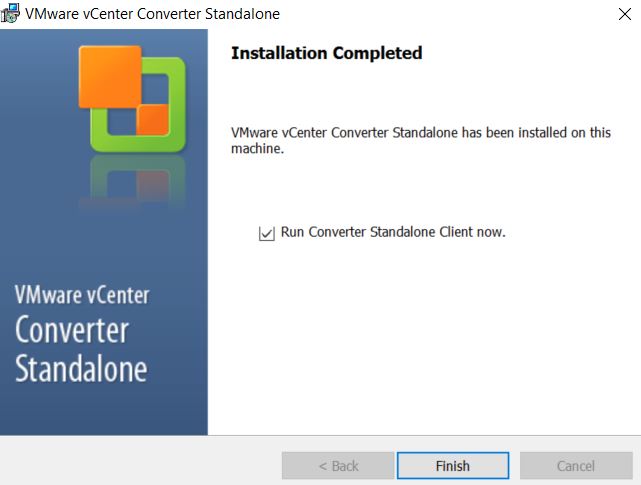

Esportare vmdk di una macchina virtuale

Ciao, se vuoi esportare vmdk della tua macchina virtuale su un'altra infrastruttura come Microsoft Azure, Aws, Proxmox.... sei nel posto giusto.Iniziamo da esportare vmdkSe la tua infrastruttura è più complessa o hai intenzione di migrare ma non sai come...

Configurare ufw firewall linux

Come configurare UFW Firewall Linux su Ubuntu. UFW è l'acronimo di Uncomplicated Firewall e consente di configurare un firewall su distro linux. E' stato concepito per semplificare la configurazione delle regole iptables. Inizialmente era disponibile solo...

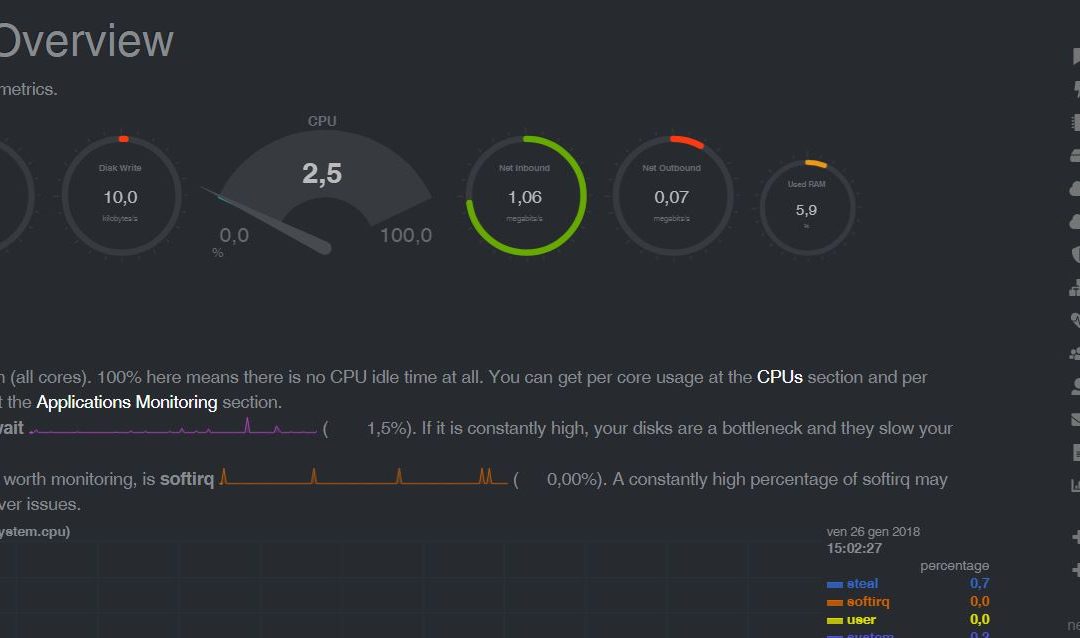

Monitorare server e macchine virtuali con Netdata

Vediamo come monitorare server.... breve premessa per chi mi ha scritto da un mese a questa parte. Mi avete chiesto perché da un bel po' non invio le news, attendete i primi di Marzo e lo scoprirete. Oltre che alla routine lavorativa sto collaborando ad un...

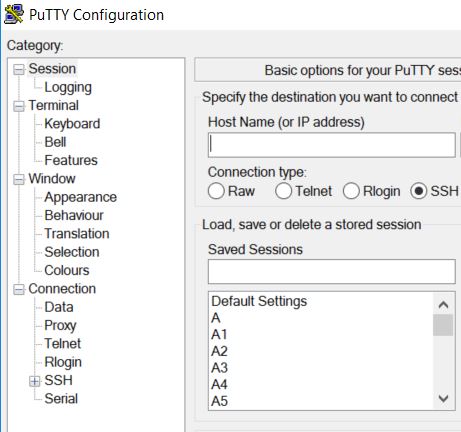

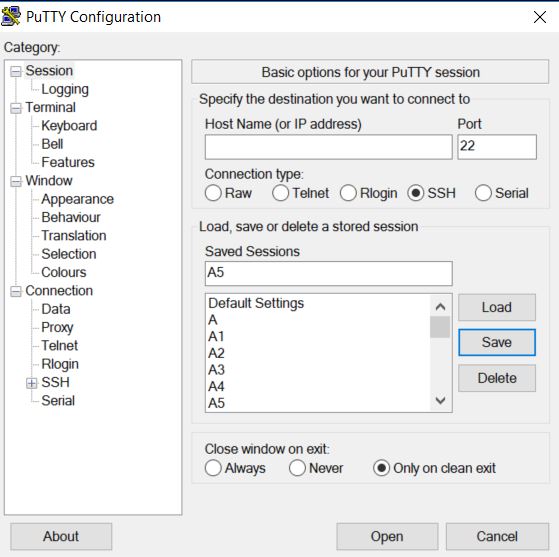

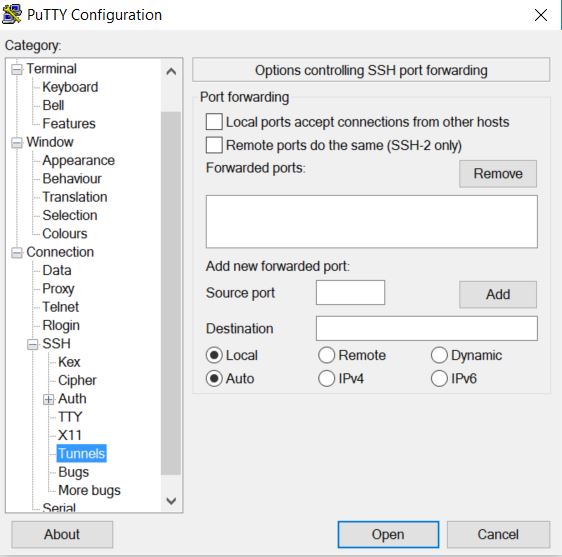

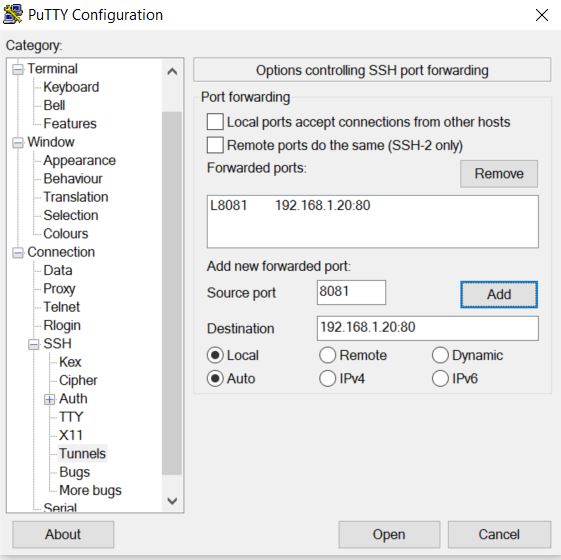

ssh tunnel, come creare un tunnel con putty

ssh tunnel per avere un accesso sicuro... Cosa è un ssh tunnel? SSH sta per Secure Shell (shell sicura) ed è un protocollo che permette di creare una sessione remota sicura tramite un'interfaccia a riga di comando o tramite interfaccia con software come...

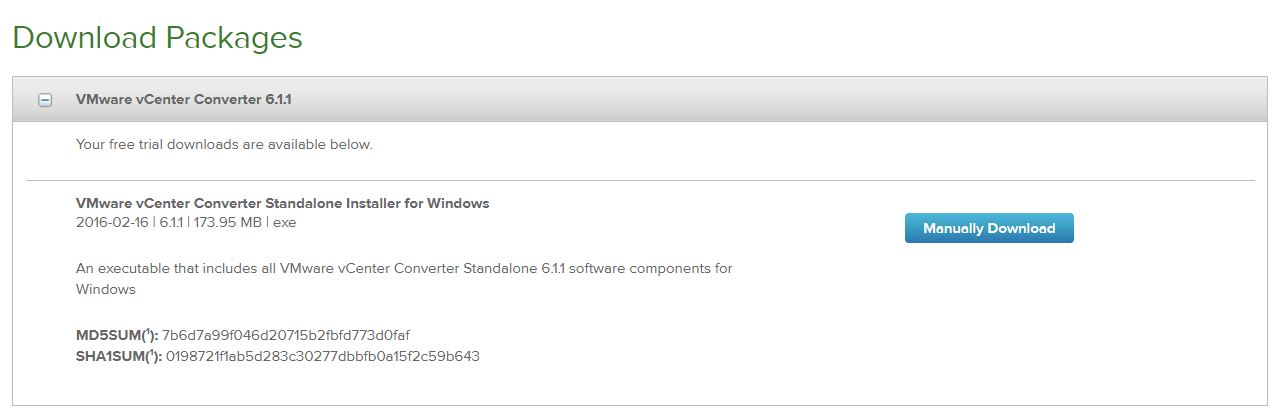

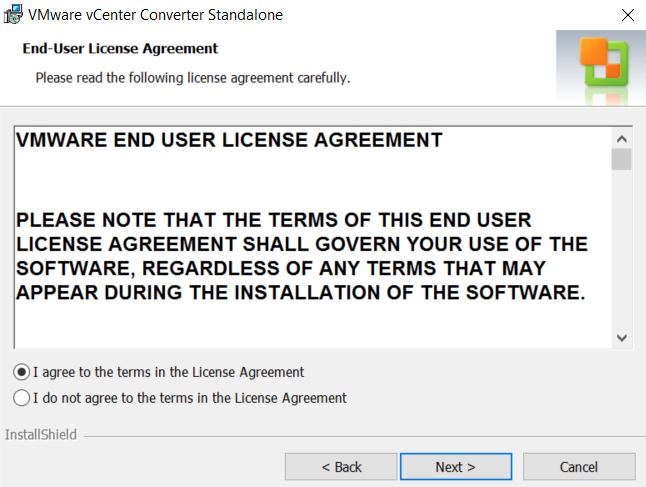

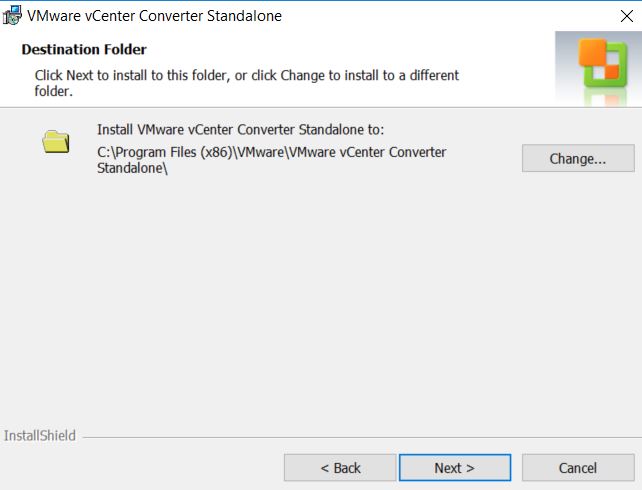

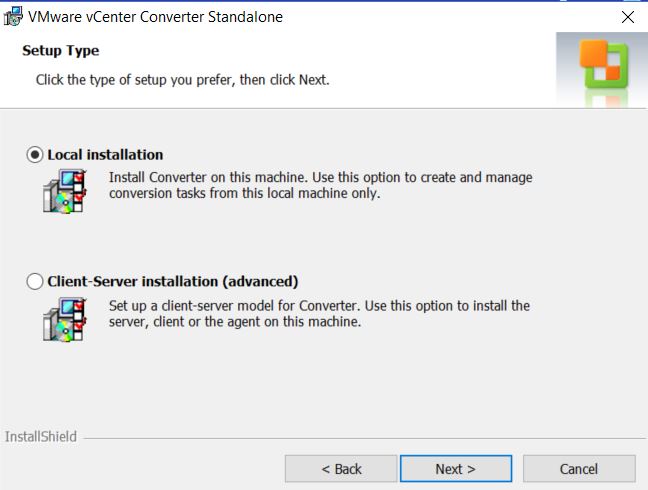

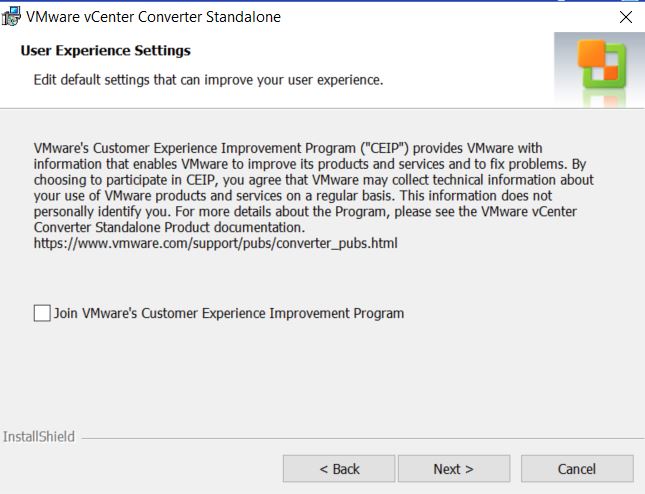

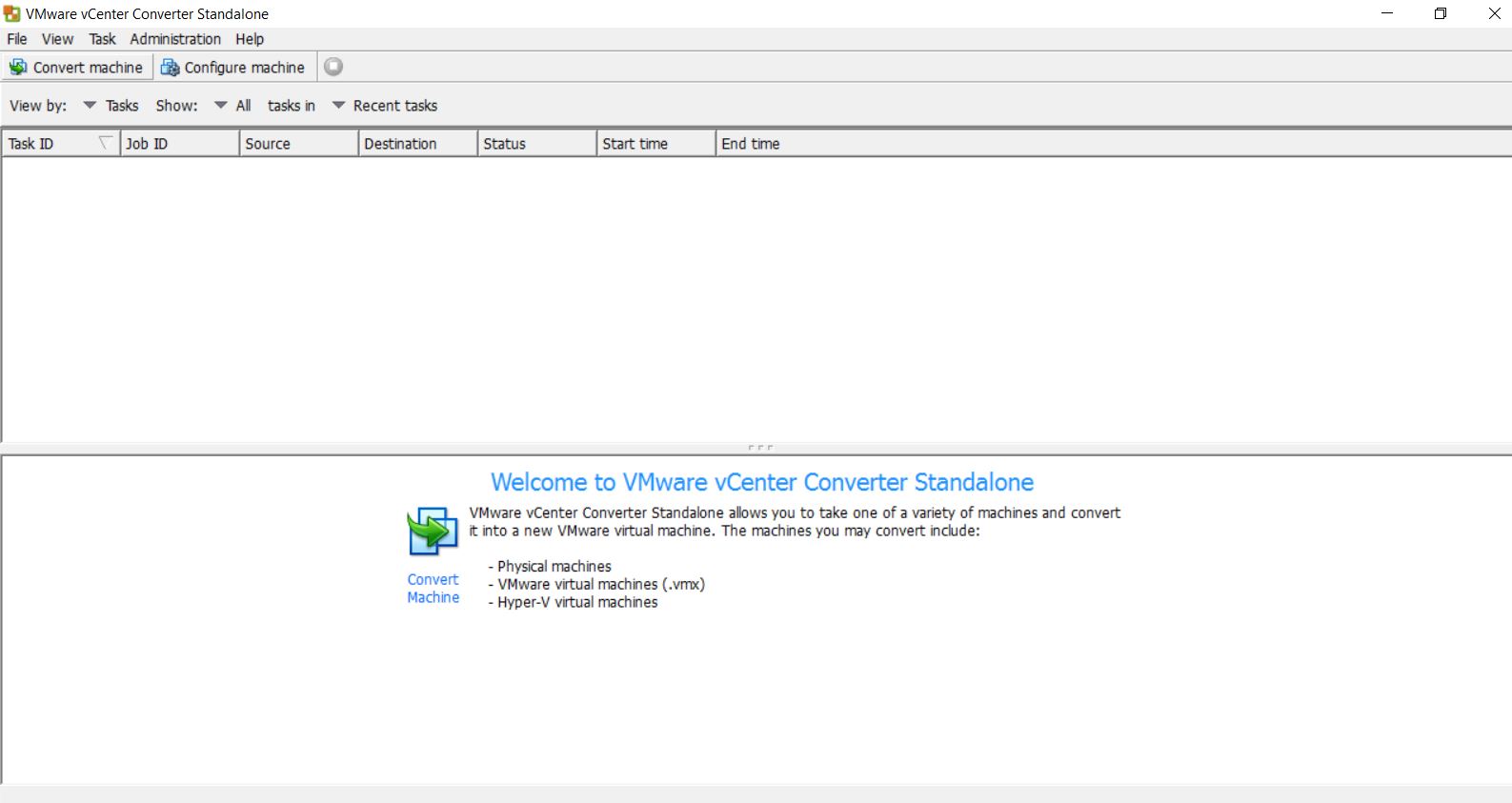

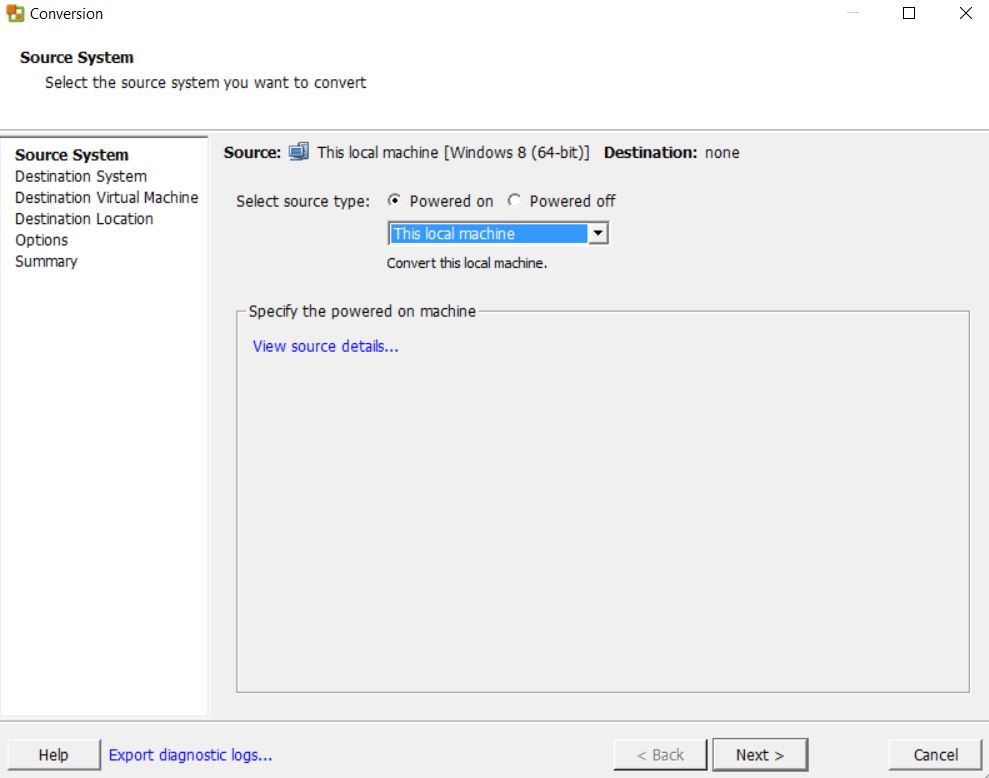

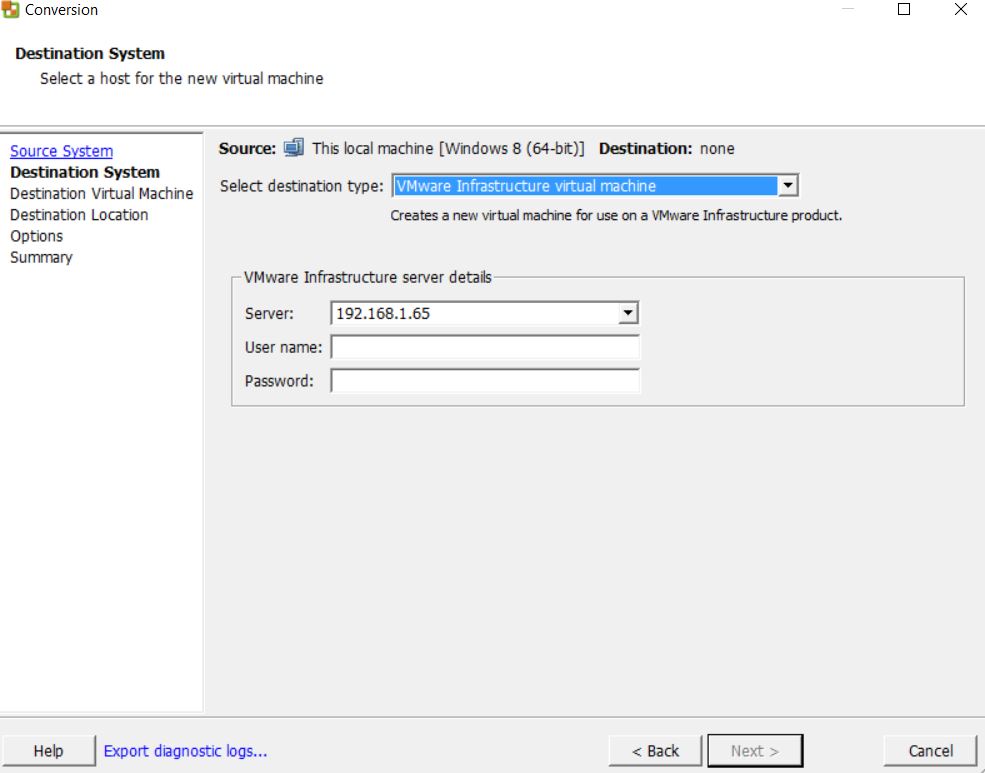

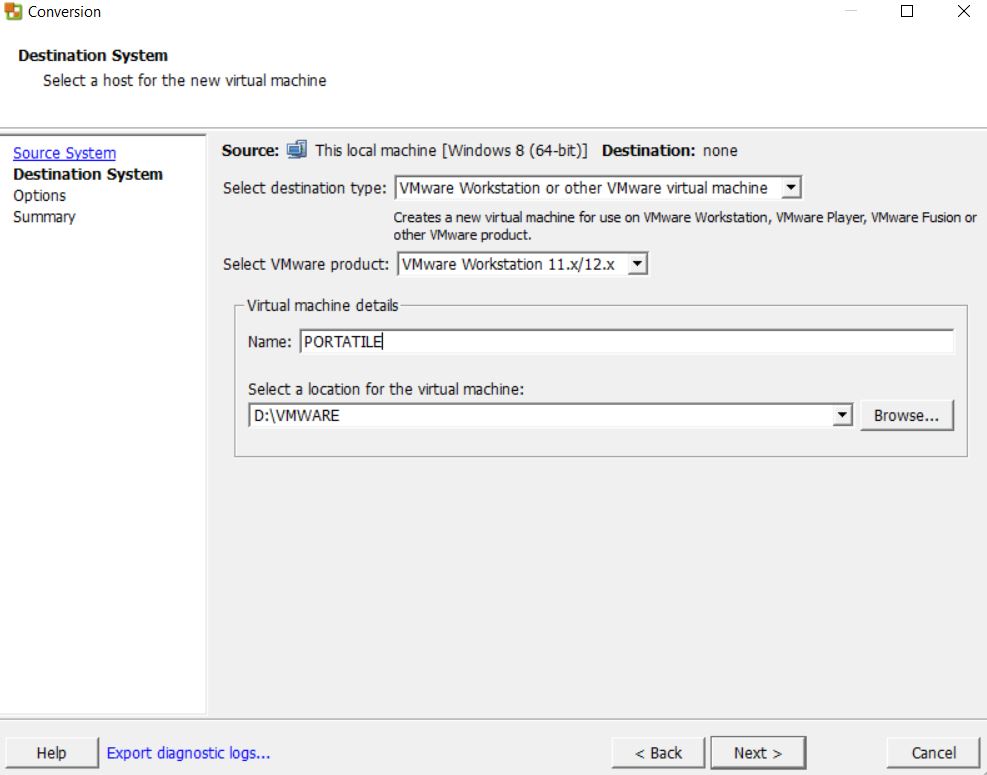

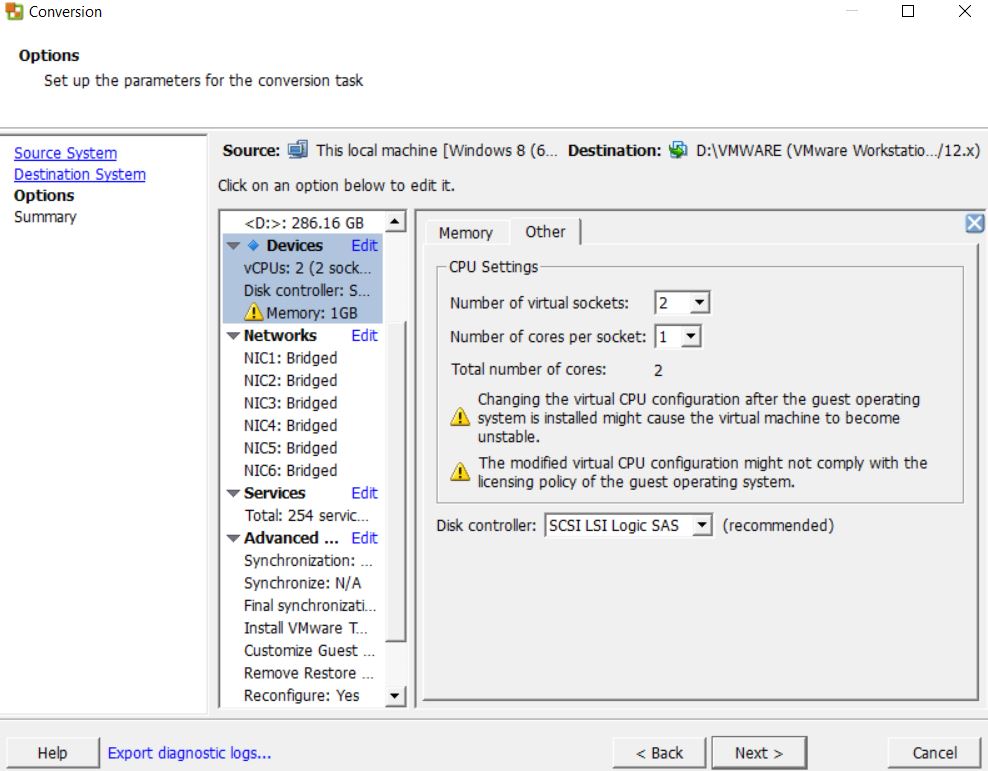

VMware Converter macchine virtuali. Come convertire…

Partenza! Come utilizzare vmware converter per convertire macchine fisiche in macchine virtuali. Iniziamo con vmware converter ... Ormai di virtualizzazione sentiamo parlare tutti i giorni. Molte aziende hanno già virtualizzato mentre molte altre ancora...